Was ist NIS-2

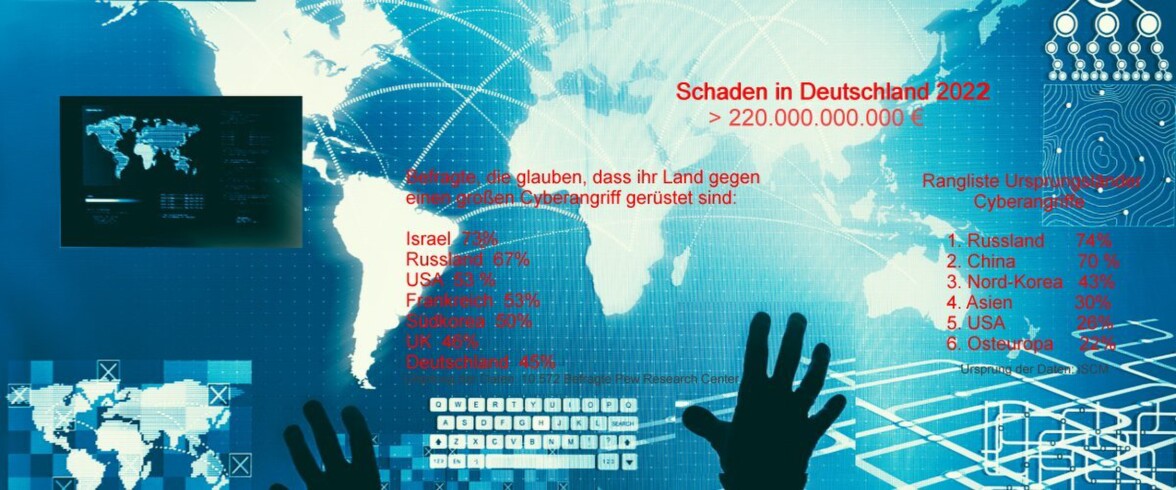

NIS steht für Netzwerk- und Informationssicherheit. Die EU-Richtlinien richten sich an Unternehmen und Organisationen, die innerhalb der EU tätig sind.

Ziel von NIS-2

ist ein hohes europäisches Cybersicherheitsniveau sowie ein hohes Schutzniveau für Netzwerke und Informationssysteme kritischer Infrastrukturen und jetzt neu auch für besonders wichtige Einrichtungen und wichtige Einrichtungen zu schaffen.

Folgen bei Nichtbeachtung der Anforderungen

Erstmals im Bereich der Informationssicherheit existiert eine persönliche Haftung der Geschäftsleitung. Außerdem sind hohe Geldstrafen sowie Kontroll- und Weisungsrechte vorgesehen.

Gilt NIS-2 für Ihre Einrichtung?

Ob NIS-2 auch für Ihre Einrichtung gilt, wird Ihnen nicht von behördlicher Seite mitgeteilt.

Wir haben für Sie unten auf der Seite die betroffenen Einrichtungen gelistet.

Wir haben für Sie unten auf der Seite die betroffenen Einrichtungen gelistet.

Besteht eine Registrierungspflicht?

Besonders wichtige Einrichtungen und wichtige Einrichtungen sowie Domain-Name-Registry-Diensteanbieter sind verpflichtet sich zu registrieren. Exakte Auslegung siehe § 33 der Richtlinie.

Besteht eine Meldepflicht bei Sicherheitsvorfällen?

Eine Meldepflicht besteht erst dann, wenn ein erheblicher Sicherheitsvorfall eingetreten ist.

Erheblicher Sicherheitsvorfall

Dieser liegt vor, wenn ein Sicherheitsvorfall

a) schwerwiegende Betriebsstörungen der Dienste oder finanzielle Verluste für die betreffende Einrichtung verursacht hat oder verursachen kann oder

b) andere natürliche oder juristische Personen durch erhebliche materielle oder immaterielle Schäden beeinträchtigt hat oder beeinträchtigen kann

Punkt a) ist relativ gut zu verstehen und anzuwenden. Letztlich definieren das Bundeamt für Sicherheit in der Informationstechnik (BSI) und die Gerichte was unter "schwerwiegend" zu verstehen ist.

Bei Punkt b) ist das dann schon schwieriger und auslegungsfähig.

Unsere Meinung zu „b“ in Form eines Beispiels:

Aus Ihrer, der NIS-2 unterliegenden Einrichtung, werden personenbezogene Daten unberechtigt abgezogen oder eingesehen (!) oder fehlversendet (!). Bei diesen Daten handelt es sich um die Kontaktdaten der Leitung, der Führungskräfte, der Entwickler, der Verkäufer, interessierte Dritte usw., also um solche Personen, die für Angreifer von besonderem Interesse sind und zu erheblichem Schaden finanzieller oder körperlicher Art führen können. Siehe dazu die Datenschutzgrundverordnung, mindestens Artikel 9 und 32.

Wenn Sie unser Beispiel weit auslegen ist das sicherlich nicht verkehrt.

Aus Ihrer, der NIS-2 unterliegenden Einrichtung, werden personenbezogene Daten unberechtigt abgezogen oder eingesehen (!) oder fehlversendet (!). Bei diesen Daten handelt es sich um die Kontaktdaten der Leitung, der Führungskräfte, der Entwickler, der Verkäufer, interessierte Dritte usw., also um solche Personen, die für Angreifer von besonderem Interesse sind und zu erheblichem Schaden finanzieller oder körperlicher Art führen können. Siehe dazu die Datenschutzgrundverordnung, mindestens Artikel 9 und 32.

Wenn Sie unser Beispiel weit auslegen ist das sicherlich nicht verkehrt.

NIS-2 fordert verbindliche Maßnahmen

damit der europäische Binnenmarkt, die Infrastruktur, die Lieferketten, die Gesundheitsversorgung usw. funktionieren können.

Welche verbindlichen Maßnahmen sind das?

Verbindliche Maßnahmen sind nur überbegrifflich benannt. Die NIS-2 Richtlinie spricht aber vom Berücksichtigen der Anforderungen aus anerkannten Standards und da sind mindestens die bekanntesten Standards zu nennen

- ISO 27001:2023 sowie die DIN EN ISO/IEC 27001:2024

- IT-Grundschutz.

Ist eine Zertifizierung zu diesen anerkannten Standards vorgeschrieben?

Wir konnten keine Hinweise zu einer Zertifizierungsverpflichtung in der Richtlinie finden.

Complianceförderung: Offenlegung von Warnungen und Informationen

Die NIS-2 Richtlinie geht bzgl. der Richtlinienbeachtung und Complianceförderung einen in Deutschland bisher nicht bekannten Weg:

In § 13.1.e wird dargelegt, dass das Bundesamt (für Sicherheit in der Informationstechnik) die Öffentlichkeit informieren kann, wenn besonders wichtige Einrichtungen oder wichtige Einrichtungen gegen die Pflichten aus diesem Gesetz verstoßen.

In § 13.1.e wird dargelegt, dass das Bundesamt (für Sicherheit in der Informationstechnik) die Öffentlichkeit informieren kann, wenn besonders wichtige Einrichtungen oder wichtige Einrichtungen gegen die Pflichten aus diesem Gesetz verstoßen.

Wie helfen wir?

Wir bieten unser Tool opus i an, mit dem die Anforderungen aus oben genannten Standards fachgerecht bewältigt werden können. Rund um das Tool bieten wir Schulung und Betreuung an. Wir erhielten den Lizenzvertrag vom Bundesamt für Sicherheit in der Informationstechnik (BSI) im Mai 2001 und können auf über 20 Jahre Erfahrung zurückblicken.

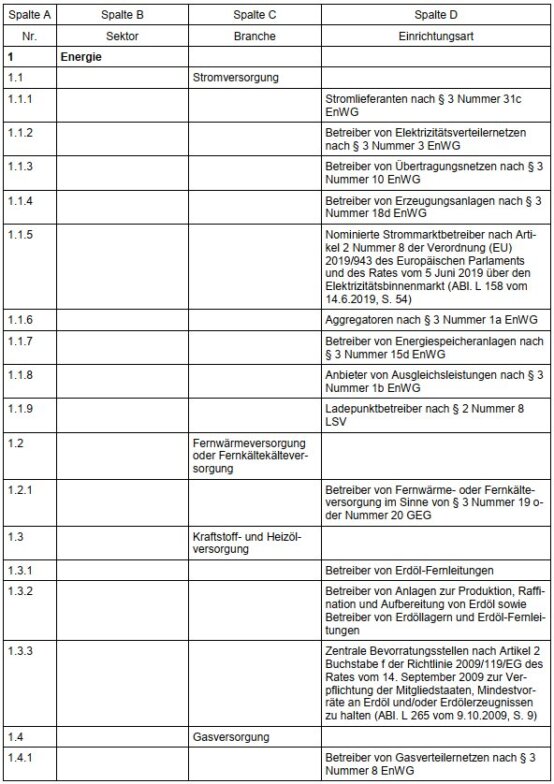

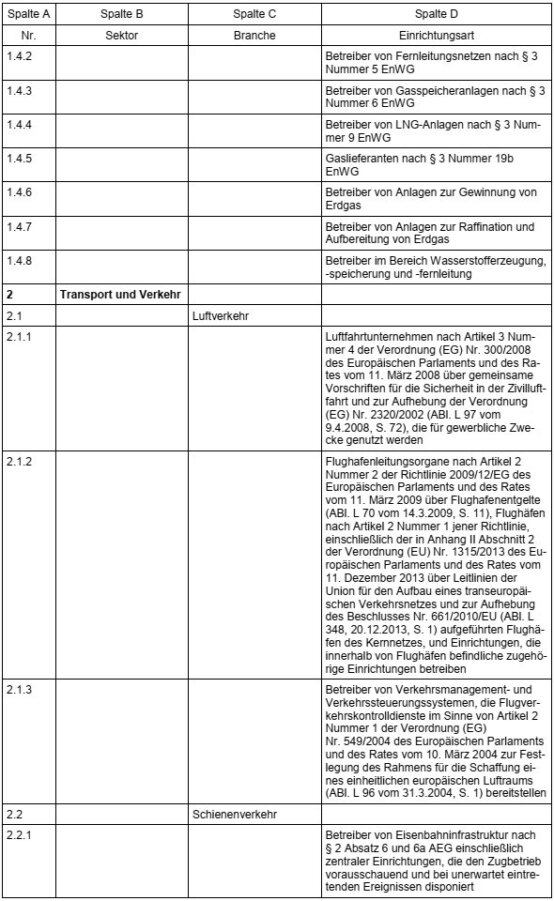

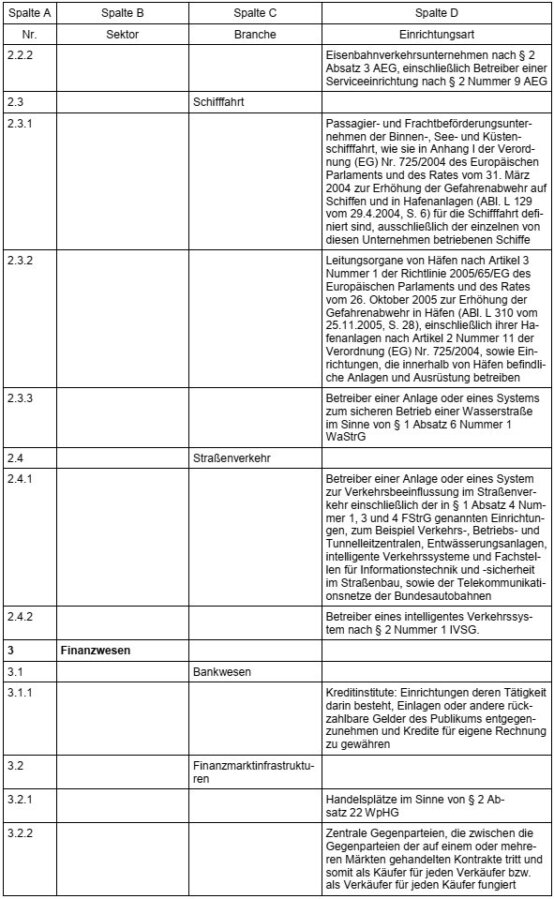

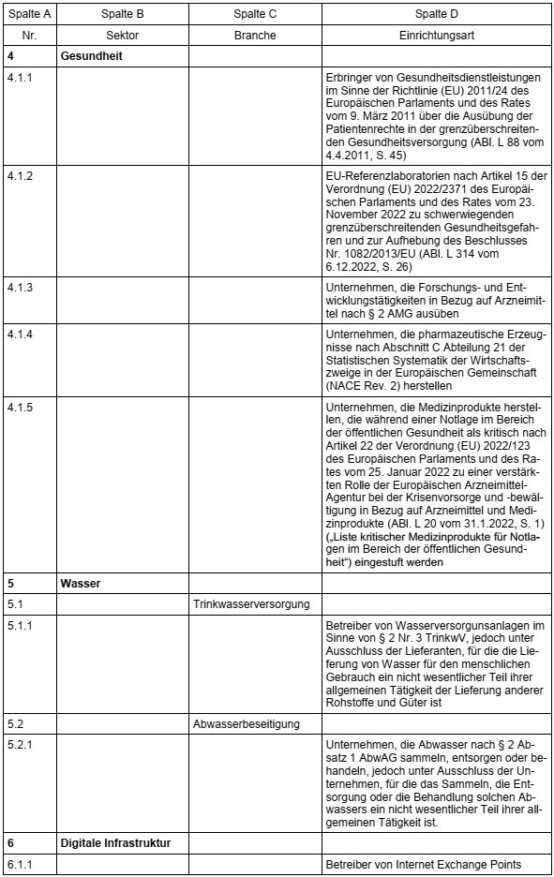

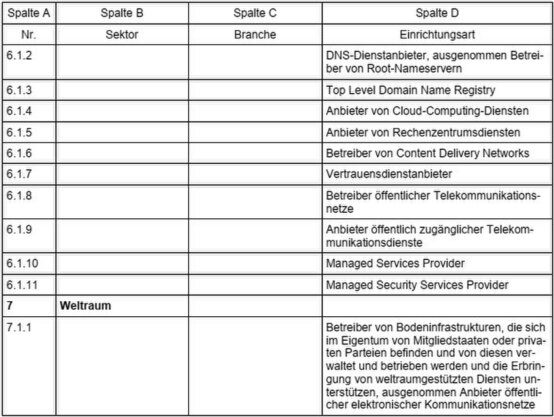

Sektoren besonders wichtiger Einrichtungen (Stand 22.7.2024)

Siehe hierzu auch § 28 der Richtlinie

Energieversorger, Straßen-, Schienen-, Luft- und Schiffsverkehr, Trink- und Abwasserversorgungsunternehmen, Digitale Infrastruktur und IT-Dienste, Bank- und Finanzwesen, Gesundheit, Öffentliche Verwaltung und Raumfahrt.

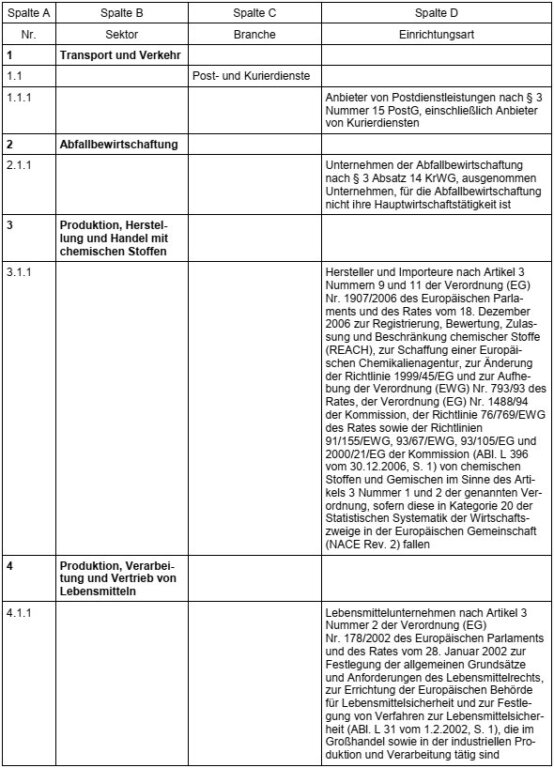

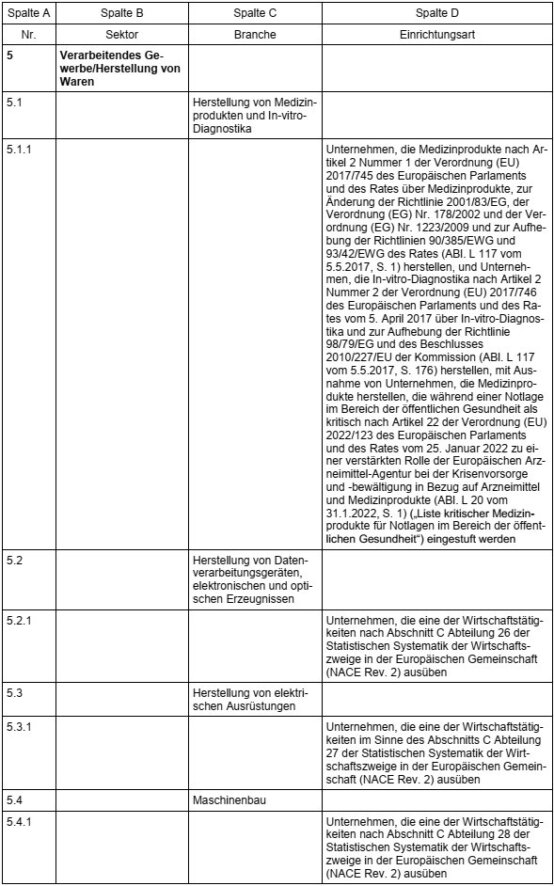

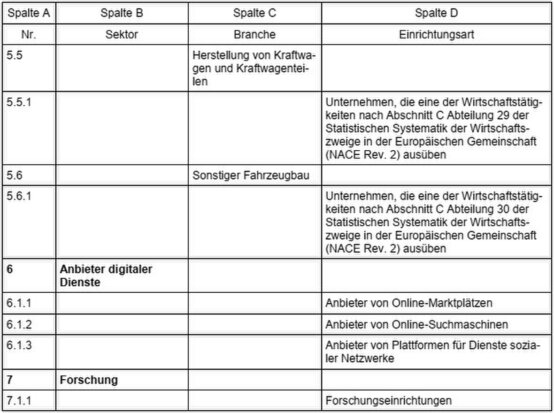

Sektoren wichtiger Einrichtungen (Stand 22.7.2024)

Siehe hierzu auch § 28 der Richtlinie

Mittlerweile gibt es eine anscheinend einfachere und allgemeinsprachliche Hilfe "bin ich betroffen oder nicht" per Betroffenheitsprüfung vom Bundesamt für Sicherheit in der Informationstechnik (BSI): https://betroffenheitspruefung-nis-2.bsi.de/

Risikomanagementmaßnahmen besonders wichtiger Einrichtungen und wichtiger Einrichtungen (Stand 22.7.2024)

1. Konzepte in Bezug auf die Risikoanalyse und auf die Sicherheit in der Informationstechnik,

2. Bewältigung von Sicherheitsvorfällen,

3. Aufrechterhaltung des Betriebs, wie Backup-Management und Wiederherstellung nach einem Notfall, und Krisenmanagement,

4. Sicherheit der Lieferkette einschließlich sicherheitsbezogener Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und ihren unmittelbaren Anbietern oder Diensteanbietern,

5. Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von informationstechnischen Systemen, Komponenten und Prozessen, einschließlich Management und Offenlegung von Schwachstellen,

6. Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Sicherheit in der Informationstechnik,

7. grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Sicherheit in der Informationstechnik,

8. Konzepte und Verfahren für den Einsatz von Kryptografie und Verschlüsselung,

9. Sicherheit des Personals, Konzepte für die Zugriffskontrolle und für das Management von Anlagen,

10. Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung, gesicherte Sprach-, Video- und Textkommunikation sowie gegebenenfalls gesicherte Notfallkommunikationssysteme innerhalb der Einrichtung.

Stand der Ausarbeitung: 29.7.2024