opus i ISO 27001 unterstützt Sie beim Aufbau und dem Betrieb eines Informationssicherheits-Managementsystem (ISMS) nach den Vorgaben der internationalen Norm ISO/IEC 27001:2017 inkl. dem VDA-Information Security Assessment und inkl. TISAX.

Optimieren Sie Ihre Informationssicherheits-Management-Tätigkeiten

Die ISO 27001 lässt Ihnen viele Freiheiten beim Ausarbeiten eines ISMS. Wenn Sie mit opus i die Anforderungen der ISO 27001 managen, stellt Ihnen opus i AUTOMATISCH alle notwendigen Controls, plus die Maßnahmen für die Controls, alle Gefahren und Schwachstellen, den Risikobehandlungsplan und in Vorbereitung das Statement of Applicability (SOA) zusammen.

opus i unterstützt das VDA Information Security Assessment (VDA ISA inklusive TISAX).

Sie brauchen die Zertifizierung?

Kommen Sie wegen der Notwendigkeit einer Zertifizierung nach der ISO 27001 oder der Zertifizierung nach TISAX zu uns und möchten ein Tool einsetzen?

Mit opus i bearbeiten Sie genau die in der ISO-27001-Norm bzw. die in dem TISAX festgelegten Forderungen schnell, wissensunterstützt und zu einem fantastischen Preis. Kurz: lassen Sie sich bitte keine grauen Haare darüber wachsen.

opus i deckt die Forderungen der ISO 27001 vollständig ab. Eine Zertifizierung nach ISO 27001 ist mit opus i möglich. Ebenso kann opus i die Risikoanalyse nach ISO 27005 sowie mit selbst gefundenen Risiken, die Risikobehandlung sowie das Erstellen der “Aussage zur Anwendbarkeit” (in Vorbereitung) (Statement of Applicability, SOA) vollständig unterstützen. Wenn Sie nativ nach der ISO 27001 vorgehen möchten, erfordert dies allerdings gerade bei der Risikoanalyse nach ISO 27005 gute bis sehr gute Fachkenntnisse in der Informationssicherheit.

Wir bieten Ihnen mit opus i aber auch eine Alternative zum nativen Vorgehen an. Diese Alternative erfordert kaum spezielles Fachwissen, ist wesentlich schneller realisiert, ist wesentlich exakter und rechtssicherer als das native Vorgehen. Sie können das Zertifikat nach 27001 genauso anstreben und erreichen. Die Alternative ist, dass Sie die Risikoanalyse, die Risikobehandlung und die Aussage zur Anwendbarkeit mit Hilfe des IT-Grundschutzes (vom Bundesamt für Sicherheit in der Informationstechnik, BSI) umsetzen. Dies beschreiben wir jetzt:

ISO/IEC 27001: In 6 Schritten zum ISMS und zur Zertifizierung

Unser Ziel: Ein ISMS aufbauen und eine Zertifizierung ermöglichen auch ohne tiefgehende IT-Sicherheits-Kenntnisse

Schritt 1: Die ISO-Controls generieren

Schritt 2: Werte einbeziehen (Assets)

Schritt 3: empfohlene Maßnahmen generieren

Schritt 4: Risikobehandlung

Schritt 5: Statement of Applicability (SOA)

Schritt 6: Policies

Schritt 1: Die ISO-Controls generieren

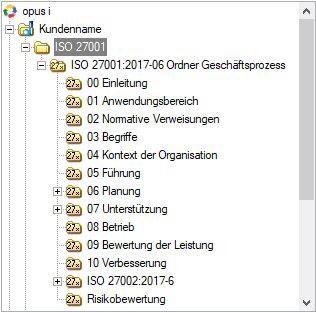

Wir erstellen die ISO-Controls über ein Popup-Menü, das auf der rechten Maustaste liegt. Das Generieren der ISO-27001-Controls läuft dann automatisch ab. Der generierte “ISO-Baum” ist dem Inhaltsverzeichnis der ISO 27001 nachempfunden und besteht aus Ordnern, wie hier im Bild gezeigt ist.

Die Ordner 04 bis 10 repräsentieren die ISO 27001, der Ordner “Anhang A” enthält die ISO 27002.

Wenn wir mehrere Prozesse / Fachaufgaben / Scopes betrachten müssen, legen wir uns weitere “ISO-Bäume” an.

Innerhalb der ISO-Kapitel befinden sich die Controls. Mit Mausdoppelklick auf die gewünschte Control wird der Bearbeitungsdialog zur Control geöffnet. Hier dokumentieren wir, in wieweit die Forderungen dieser Control durch uns realisiert sind. Falls wir nach “VDA Information Security Assessment” (VDA-ISA) vorgehen müssen, werden die Fragen der VDA-ISA im selben Dialogfenster beantwortet und gespeichert.

Schritt 2: Werte einbeziehen (Assets)

Damit opus i die wirkenden Gefährdungen (Gefahr = Risiko und Schwachstelle) automatisch ermitteln kann, erfassen wir unsere Werte (Assets) in Form eines Werteverbundes (Bild). Unsere Werte sind die Daten! Kundenstammdaten, Vertriebsdaten, Personaldaten, Entwicklungsdaten, Programmcodes, usw. Damit die Daten verarbeitet werden können, sind die hier beispielhaft gezeigten Objekte zu erfassen: Gebäude, Firewall, Netzwerk, Räume, PCs, Server, usw. Auch diese Objekte zählen zu den Werten.

Mit Mausdoppelklick öffnen wir den Bearbeitungsdialog zu jedem Objekt und generieren die empfohlenen Maßnahmen.

Schritt 3: empfohlene Maßnahmen generieren

opus i generiert die empfohlenen IT-Sicherheitsmaßnahmen, wenn Sie opus i mitteilen, welche Eigenschaften das gerade geöffnete Objekt besitzt. Sie müssen dazu lediglich die Eigenschaften des Objektes in einer Auswahlliste mit der Maus markieren (ein Häkchen setzen). opus i ermittelt nun automatisch welche Risiken wirken und zeigt die empfohlenen Maßnahmen auf, mit denen die Eintrittswahrscheinlichkeiten von Risiken und die daraus entstehenden Schäden reduziert werden können.

Die Risiken, die in unserem Werteverbund wirken (siehe “Bild” oben, es sind ca. 600) wurden vom Bundesamt für Sicherheit in der Informationstechnik (BSI) ermittelt und sind in opus i hinterlegt.

Schritt 4: Risikobehandlung

Damit opus i die Risikobehandlung automatisch zum ISO-Baum generieren kann, erstellen wir eine Risikoanalyse, die primär auf dieser Risikomatrix basiert. Diese "malen wir mit der Maus" und den entsprechenden Farben: Rot, Gelb und Grün.

Bereiche, in denen wir die Risiken nicht akzeptieren, stufen wir rot, weniger dramatische Bereiche stufen wir gelb und Risikobereiche, in denen wir das Risiko akzeptieren, stufen wir grün ein.

Diese farbliche Einstufung können wir auf die "empfohlenen Maßnahmen" legen und zeigen dadurch, welche Maßnahmen zu roten, nicht akzeptierten Risiken, gehören.

Die Risikomatrix verwenden wir zum Einschätzen der Risiken. Das Vorgehen entspricht den Forderungen der ISO 27005!

opus i zeigt im Bearbeitungsdialogfenster in einer Tabelle alle existierenden Risiken an, die auf unsere Werte (unseren Werteverbund) wirken können. Wir haben nun jedes Risiko zu betrachten und nach Eintrittswahrscheinlichkeit und Schadenshöhe einzustufen. Wir empfehlen dieses Einstufen mit "dem Eigentümer der Daten" vorzunehmen (in der Regel sind dies die Abteilungsleitung oder die Geschäftsleitung), denn diese Personen tragen die Verantwortung und sollen entscheiden, welche Risiken akzeptiert und welche nicht akzeptiert werden, denn, je nach Risikofreudigkeit verringern oder erhöhen sich die Maßnahmen, die wir zu implementieren haben. Sind diese Einstufungen vorgenommen, kann opus i für uns automatisch das Weitere erledigen. opus i kann nun den Risikobehandlungsplan erstellen...

opus i erstellt den Risikobehandlungsplan automatisch. Er steht dann zur weiteren Bearbeitung im Dialogfenster bereit - jede benötigte und hilfreiche Information ist enthalten. Es werden alle bekannten Risiken betrachtet, die im Werteverbund auftreten. Die Eigenschaften der Werte fließen ein. Zu jedem Risiko werden die Maßnahmen gezeigt, mit denen die Forderungen der einzelnen ISO-Controls erfüllt werden! Immer wenn wir geforderte Maßnahmen implementieren oder das Risiko übertragen oder teilen oder umgehen, dürfen wir die Eintrittswahrscheinlichkeiten und/oder Schadenshöhen neu bewerten.

Schritt 5: Statement of Applicability

Die "Aussage zur Anwendbarkeit" ist eine der wesentlichen und zentralen Forderung der ISO 27001. Wir haben deshalb die Aufgabe jede Control auf Anwendbarkeit zur prüfen.

opus i übernimmt die Aufgabe für uns und erstellt diese Aussage zur Anwendbarkeit automatisch per Mausklick.

opus i kennt die Eigenschaften der Verbundobjekte und alle Risiken, die auftreten können! Findet opus i zu einer Control existierende Risiken, ist die Control anwendbar! Findet opus i zu einer Control keine existierende Risiken, ist die Control nicht anwendbar!

Schritt 6: Policies

Beim Realisieren der Forderungen der ISO 27001 müssen einige Richtlinien erstellt werden. Es sind mehr als 30 Dokumente.

Wir sprechen hier von den sogenannten Policies.

Die zentrale Frage ist: Welche Policies benötigt man und welche Inhalte werden erwartet?

Auch zu diesem Thema kann opus i helfen.

opus i erstellt die notwendigen Policies und versieht deren Inhalte mit "Grundlagentexten", die die grundlegenden Forderungen zum jeweiligen Thema enthalten. Diese Texte werden dynamisch aus den Eigenschaften der Verbundobjekte generiert, sind also nicht statisch sondern richten sich nach den Eigenschaften unserer Werte (Werteverbund)!

Diese Texte müssen wir noch manuell durchsehen und unnötige Textzeilen entfernen, umformulieren, wie gewünscht formatieren - aber die wichtigen Fragen: welche Dokumente brauchen wir und welche Inhalte müssen diese enthalten, ist grundsätzlich geklärt!

Zusammenfassung:

Wir können ein ISMS ohne tiefgehende IT-Sicherheits-Kenntnisse aufbauen und eine Zertifizierung anstreben.

Wir haben gezeigt, wie opus i dabei helfen kann.